Im sich ständig weiterentwickelnden Bereich der Softwareentwicklung bleibt Java eine Leitkraft, die weit verbreitet für den Aufbau robuster und skalierbarer Anwendungen eingesetzt wird. Als Java-Entwickler ist es entscheidend, fortgeschrittene Sicherheitspraktiken zu verstehen und umzusetzen, um sich vor anspruchsvollen Bedrohungen zu schützen. Dieser Artikel wird verschiedene Strategien und Techniken erkunden, um die Sicherheit von Java-Anwendungen zu verbessern, inklusive klarer Codebeispiele. Wir werden in die Welt der Java-Sicherheit über die Grundlagen hinaus eintauchen und fortgeschrittene Techniken sowie bewährte Methoden erforschen, um Ihre Anwendungen vor anspruchsvollen Cyber-Bedrohungen zu schützen.

Einleitung:

Die Beliebtheit von Java resultiert aus seiner Plattformunabhängigkeit, der einfachen Entwicklung und der starken Unterstützung durch die Community. Doch mit zunehmender Komplexität von Anwendungen wird die Notwendigkeit robuster Sicherheitsmaßnahmen immer wichtiger. Neben grundlegenden Eingabevalidierungen und sicheren Codierungspraktiken müssen Java-Entwickler auch gegen fortgeschrittene Bedrohungen wachsam sein, die Schwachstellen sowohl im Code als auch in Laufzeitumgebungen ausnutzen.

Sichere Codierungspraktiken:

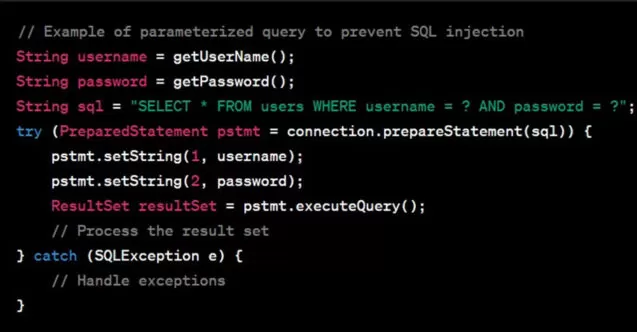

Bevor wir uns mit fortgeschrittenen Sicherheitsmaßnahmen beschäftigen, kehren wir zu einigen grundlegenden sicheren Codierungspraktiken zurück. Eine ordnungsgemäße Eingabevalidierung, Ausgabencodierung und parametrisierte Abfragen sind entscheidend, um gängige Schwachstellen wie SQL-Injektionen und Cross-Site Scripting (XSS) zu verhindern. Die Einhaltung dieser Praktiken legt eine solide Grundlage für fortgeschrittenere Sicherheitsmaßnahmen.

Mit zunehmender Vertiefung in sichere Codierungspraktiken wird deutlich, dass die Resilienz von Java-Anwendungen gegen moderne Bedrohungen einen vielschichtigen Ansatz erfordert. Über die grundlegende dynamische und statische Analyse hinaus können zusätzliche Maßnahmen die Sicherheitsposition erheblich stärken.

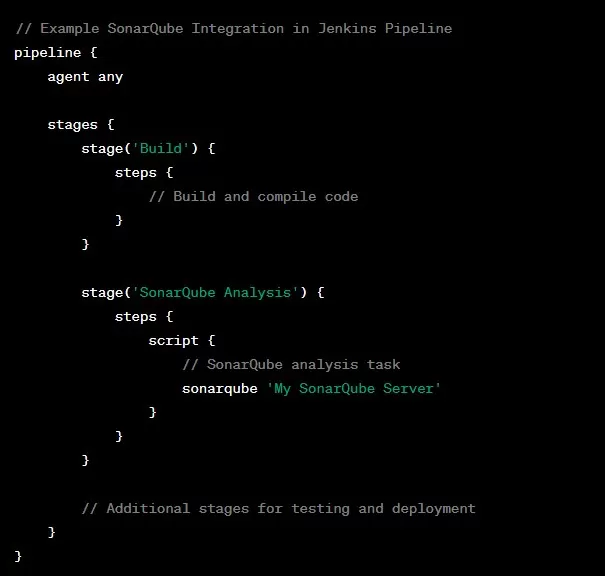

Kontinuierliche Integration und automatisierte Sicherheitsprüfungen:

Die Integration von Sicherheitsprüfungen in den kontinuierlichen Integrationsprozess (CI) ist eine proaktive Strategie, um Schwachstellen im gesamten Entwicklungsprozess zu identifizieren. Werkzeuge wie SonarQube und Checkmarx können nahtlos in CI/CD-Workflows integriert werden und automatisierte Scans durchführen, die Sicherheitsprobleme im Quellcode hervorheben.

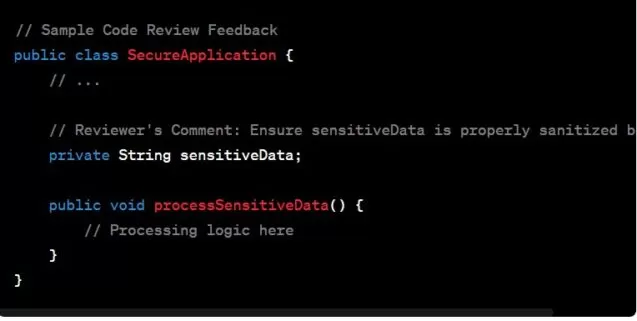

Sicherheitsschulung und Codeüberprüfung:

Tools sind zwar unverzichtbar, aber das menschliche Element ist ebenso wichtig, um sichere Kodierungsverfahren zu gewährleisten. Regelmäßige Sicherheitsschulungen für Entwickler schärfen das Bewusstsein für neue Bedrohungen und bewährte Verfahren. Die Einbeziehung von Code-Review-Prozessen, bei denen erfahrene Entwickler die Code-Basis sorgfältig auf Sicherheitsmängel überprüfen, bietet eine zusätzliche Sicherheitsebene.

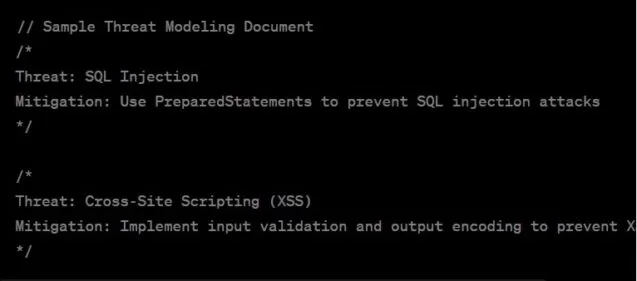

Modellierung von Bedrohungen:

Bei der Bedrohungsmodellierung handelt es sich um einen proaktiven Sicherheitsansatz, der die Identifizierung potenzieller Bedrohungen, die Bewertung ihrer potenziellen Auswirkungen und die Implementierung von Abhilfemaßnahmen umfasst. Durch die Einführung der Bedrohungsmodellierung zu einem frühen Zeitpunkt im Entwicklungszyklus können Entwickler ihre Anwendungen sicherheitsorientiert gestalten und so die Wahrscheinlichkeit verringern, dass später Schwachstellen auftreten.

Sicheres Abhängigkeitsmanagement:

Java-Anwendungen stützen sich häufig auf Bibliotheken und Abhängigkeiten von Drittanbietern. Die Sicherheit dieser Komponenten zu gewährleisten, ist entscheidend. Verwenden Sie Tools wie Dependency-Check, um automatisch bekannte Schwachstellen in Abhängigkeiten zu identifizieren, was es Entwicklern ermöglicht, zeitnah auf sichere Versionen zu aktualisieren.

Fortgeschrittene Bedrohungen und Sicherheitsmaßnahmen

Um Java-Anwendungen zu stärken, müssen Entwickler zunächst die Natur komplexer Bedrohungen verstehen. Von gezielten Angriffen bis zu ausgefeilter Malware verändert sich die Risikolandschaft ständig. In diesem Abschnitt werden wir uns mit den Merkmalen dieser Bedrohungen auseinandersetzen und erfahren, warum Java-Anwendungen oft ihr Hauptziel sind.

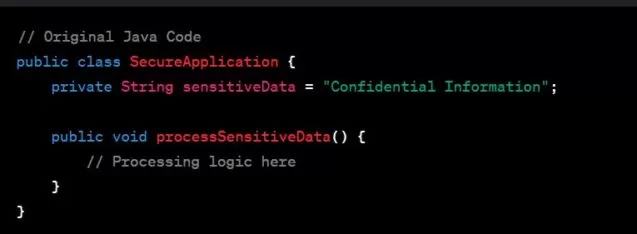

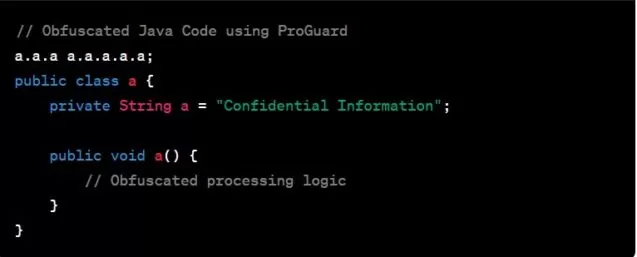

1. Code-Verschleierung und Minifizierung:

Eine der wirksamsten Strategien zum Schutz von Java-Anwendungen ist die Codeverschleierung und -verkleinerung. In diesem Abschnitt wird ausführlich erklärt, wie diese Techniken funktionieren und wie wichtig sie für die Verhinderung von Reverse Engineering sind. Anhand von Codebeispielen mit Tools wie ProGuard und YGuard wird die Implementierung von Codeverschleierung demonstriert.

2.Kryptografische Best Practices:

Die Sicherheit sensibler Daten erfordert ein fundiertes Verständnis kryptografischer Best Practices. In diesem Abschnitt werden die Verwendung starker Verschlüsselungsalgorithmen, ordnungsgemäßes Schlüsselmanagement und sichere Protokolle behandelt. Klare Codebeispiele werden die Umsetzung dieser Praktiken in Java-Anwendungen veranschaulichen.

3. Laufzeit-Sicherheitskontrollen:

Die Umsetzung von Sicherheitskontrollen während der Laufzeit ist entscheidend, um Angriffe während der Ausführung der Anwendung zu erkennen und zu verhindern. Dazu gehört das Überwachen von ungewöhnlichem Verhalten, unbefugten Zugriffsversuchen und unerwarteten Datenflüssen.

4. Regelmäßige Sicherheitsprüfungen und Penetrationstests:

Die Bedeutung von regelmäßigen Sicherheitsprüfungen und Penetrationstests kann nicht genug betont werden. Nutzen Sie proaktive Testmethoden, um reale Angriffsszenarien zu simulieren und sicherzustellen, dass Sicherheitsmaßnahmen gegen sich entwickelnde Bedrohungen wirksam sind.

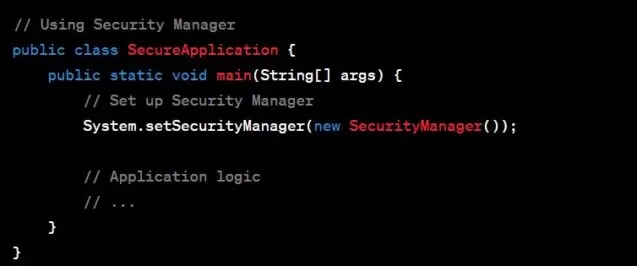

5. Sicheres Laden von Klassen:

Das Klassenladesystem von Java kann von Angreifern ausgenutzt werden. Verwenden Sie den Java Security Manager, um das Laden von Klassen einzuschränken und die Ausführung nicht vertrauenswürdigen Codes zu verhindern.

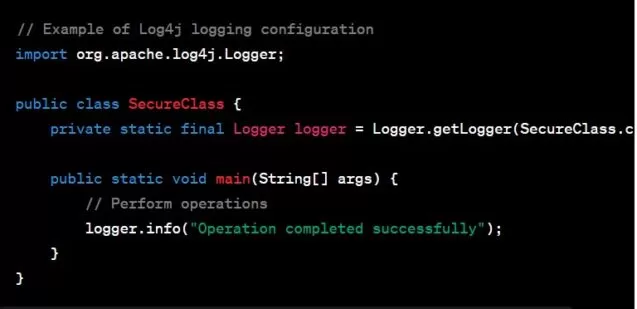

6. Kontinuierliches Monitoring und Protokollierung

Implementieren Sie robuste Protokollierungs- und Überwachungsmechanismen, um das Verhalten der Anwendung zu verfolgen und Anomalien zu erkennen. Tools wie Log4j können dabei hilfreich sein, Protokolldaten zu erfassen und zu analysieren.

Fazit

Java-Entwickler müssen über die Grundlagen hinausgehen, um ihre Anwendungen vor fortgeschrittenen Bedrohungen zu schützen. Durch die Integration von Code-Verschleierung, sicheren Codierungspraktiken, kryptografischen Best Practices und Laufzeit-Sicherheitskontrollen können Entwickler fehlertolerante Java-Anwendungen erstellen. Regelmäßige Sicherheitsprüfungen und Penetrationstests stellen sicher, dass diese Sicherheitsmaßnahmen kontinuierlich wirksam bleiben. Mit der fortschreitenden Technologieentwicklung ist es entscheidend, proaktiv in der Verfolgung von Sicherheit zu bleiben, um die Integrität und Vertraulichkeit von Benutzerdaten zu schützen.