Die Gesundheitsbranche war schon immer ein bevorzugtes Ziel für Cyberkriminelle. Allein im ersten Halbjahr 2023 wurde der Gesundheitssektor von 295 Datenverstößen betroffen, die bis zu 29 Millionen Personen beeinträchtigt haben. Tatsächlich hat der Gesundheitssektor seit dem Ausbruch der COVID-19-Pandemie einen Anstieg von 45% bei Cyberangriffen verzeichnet.

Es ist klar, dass herkömmliche Cybersicherheitsmaßnahmen in der Entwicklung von Healthcare-Software nicht Schritt halten können. Sie haben sich stärker auf Funktionalität und Benutzerfreundlichkeit konzentriert als auf robuste Verteidigungsmechanismen und verlassen sich auf das veraltete Prinzip des „Vertrauens, aber überprüfen“.

Hier kommt der Zero Trust-Sicherheitsansatz ins Spiel. Basierend auf dem Grundsatz „Nie vertrauen, immer überprüfen“ stellt Zero Trust einen grundlegenden Wandel dar, der die Cybersicherheit im Gesundheitswesen revolutionieren kann.

Was ist Zero Trust?

Das Zero Trust-Konzept machte erstmals im Jahr 2010 von sich reden, als es von einem Analysten bei Forrester Research vorgestellt wurde. Im Laufe der Jahre hat es sich von einem neuen und radikalen Konzept zu einem zunehmend akzeptierten Ansatz für die Cybersicherheit entwickelt, insbesondere in Branchen, in denen der Schutz von Daten höchste Priorität hat, wie zum Beispiel im Gesundheitswesen.

Im Kern ist Zero Trust eine strategische Initiative, die darauf abzielt, das Konzept des Vertrauens aus dem Netzwerk eines Unternehmens zu entfernen, um Datenschutzverletzungen zu verhindern. Im Gegensatz zu herkömmlichen Cybersicherheitsmodellen, die davon ausgehen, dass jedes Element im Unternehmensnetzwerk vertrauenswürdig ist, betrachtet Zero Trust Vertrauen als potenzielle Schwachstelle. Traditionelle Modelle verlassen sich auf die Verteidigung des Perimeters — aber sobald ein Bedrohungsakteur durchkommt, haben sie oft die Freiheit, sich seitlich zu bewegen und ihre Privilegien zu erhöhen. Zero Trust hingegen behandelt jeden Zugriffsversuch als potenziell schädlich, unabhängig davon, woher er stammt.

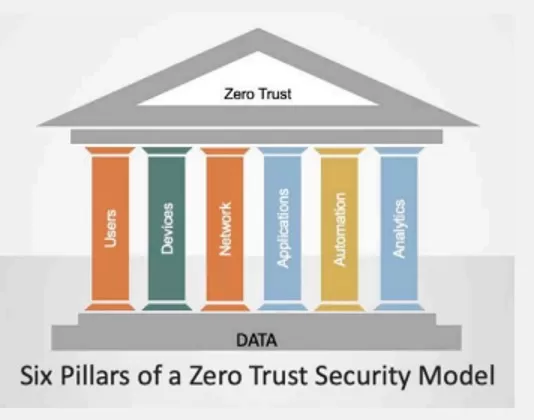

Laut dem National Institute of Standards and Technology (NIST) ruht ein Zero-Trust-Modell auf sechs Säulen.

- Benutzer: Jeder Benutzer muss verifiziert und authentifiziert werden, bevor er Zugriff auf Ressourcen erhält.

- Geräte: Ähnlich wie Benutzer müssen auch Geräte authentifiziert werden, um sicherzustellen, dass sie nicht kompromittiert werden.

- Netzwerk: Die Aufrechterhaltung der vollständigen Sichtbarkeit ermöglicht eine gründliche Inspektion und Protokollierung des gesamten Netzwerkverkehrs, was wiederum die Identifizierung von Anomalien und potenziellen Bedrohungen erleichtert.

- Anwendungen: Jede Anwendung und Arbeitslast, unabhängig davon, wo sie sich befindet, sollte gesichert sein und unter der Annahme betrieben werden, dass sie sich in einem feindlichen Netzwerk befindet.

- Automatisierung: Sicherheitsprozesse werden automatisiert, um Reaktionszeiten zu verkürzen und die Wirksamkeit gegen Bedrohungen zu verbessern.

- Analytik: Die Analyse von Sicherheitsdaten erleichtert die schnelle Erkennung potenzieller Bedrohungen und ermöglicht eine schnelle Reaktion darauf.

Wie man Zero Trust Modell in der Softwareentwicklung im Gesundheitswesen anwendet

Das Zero-Trust-Modell bietet einen robusten Rahmen zum Schutz der sensiblen Daten und Systeme des Gesundheitssektors, der mehrere wichtige Schritte umfasst.

Schritt 1: Sensible Daten identifizieren

Der erste Schritt besteht darin, alle sensiblen Gesundheitsdaten zu identifizieren, die geschützt werden müssen. Diese Daten können Patientenakten, finanzielle Details, Daten aus klinischen Studien und andere persönlich identifizierbare Informationen (PII) enthalten. Nach der Identifizierung sollten die Daten auf der Grundlage ihrer Sensibilität klassifiziert werden, um sicherzustellen, dass entsprechende Sicherheitsmaßnahmen getroffen werden.

Schritt 2: Das Netzwerk segmentieren

Sobald die kritischen Assets identifiziert sind, besteht der nächste Schritt darin, das Netzwerk in separate Zonen aufzuteilen, um den Zugang zu bestimmten Bereichen zu kontrollieren. Durch das Erstellen dieser segmentierten Sicherheitszonen können Sie die Bewegungsfreiheit potenzieller Eindringlinge im Netzwerk drastisch verringern. Sollte ein Verstoß in einem Abschnitt auftreten, kann er dort eingedämmt werden, um seine Ausbreitung auf andere Teile des Netzwerks zu verhindern.

Schritt 3: Das Prinzip der geringsten Privilegien einführen

Die Idee hinter dem Prinzip der geringsten Berechtigungen besteht darin, dass jedem Benutzer nur die Mindestberechtigungen erteilt werden, die für die Ausführung seiner Aufgaben erforderlich sind. Dieser Ansatz verringert die Wahrscheinlichkeit eines Datenmissbrauchs, sei es unbeabsichtigt oder absichtlich, erheblich.

Schritt 4: Die Multifaktor-Authentifizierung einrichten

Multi-Faktor-Authentifizierung (MFA) kann auch dazu beitragen, die Sicherheitslage eines Unternehmens zu stärken. Anstelle eines einfachen Passworts müssen Benutzer mehrere Beweise dafür vorlegen, wer sie sind, z. B. einen SMS-Code, einen Fingerabdruck oder sogar einen Gesichtsscan. MFA macht es für Unbefugte schwieriger, Zugang zu sensiblen Daten zu erhalten.

Schritt 5: Sichere Datenverschlüsselung verwenden

Die Implementierung einer Ende-zu-Ende-Verschlüsselung zielt darauf ab, sicherzustellen, dass alle Daten an allen Interaktionspunkten verschlüsselt sind, egal ob im Ruhezustand oder während der Übertragung. Dies gewährleistet die Integrität und Vertraulichkeit sensibler Daten, selbst wenn ein Verstoß auftritt.

Schritt 6: Nicht vergessen zu überwachen und zu analysieren

Nicht zuletzt spielen kontinuierliche Überwachung und Analysen eine wichtige Rolle bei einem Zero-Trust-Ansatz. Systeme sollten eingerichtet werden, um den Netzwerkverkehr zu überwachen und zu analysieren und rote Flaggen oder seltsames Verhalten sofort zu erkennen. Dies wiederum erleichtert die schnelle Erkennung und Abwehr von Bedrohungen.

Von der Theorie zur Praxis: Überwindung der Hindernisse bei der Implementierung von Zero Trust

Die Integration eines Zero-Trust-Modells in die Entwicklung von Gesundheitssoftware kann erhebliche Sicherheitsvorteile bieten, aber die Reise ist nicht ohne Herausforderungen.

Quelle: Capterra

Datenzugriff einschränken, ohne Arbeitsabläufe zu stören

Eines der Haupthindernisse bei der Implementierung eines Zero-Trust-Modells ist die Abwägung zwischen Sicherheit und Benutzerfreundlichkeit. In einer Zero-Trust-Umgebung können enge Einschränkungen möglicherweise Arbeitsabläufe verlangsamen, da Benutzer möglicherweise zusätzliche Authentifizierungsschritte durchlaufen müssen oder beim Zugriff auf die Informationen, die sie für ihre Arbeit benötigen, auf mehr Hindernisse stoßen.

Im Gesundheitswesen ist der nahtlose Zugriff auf Daten von entscheidender Bedeutung, da medizinisches Fachpersonal in der Lage sein muss, Patientenakten schnell abzurufen und auf der Grundlage dieser Informationen schnelle Entscheidungen zu treffen. Wenn ein Zero-Trust-Modell diesen Prozess verlangsamt oder den Zugang zu kompliziert macht, könnte dies möglicherweise die Patientenversorgung beeinträchtigen.

Wie man es überwindet: Es ist wichtig, Zero Trust so zu implementieren, dass die Sicherheit erhöht, aber auch benutzerfreundliche Workflows beibehalten werden. Dies kann die Verwendung adaptiver Authentifizierungsmethoden beinhalten, bei denen die erforderliche Authentifizierungsstufe basierend auf dem mit einer bestimmten Zugriffsanforderung verbundenen Risiko angepasst wird. Wenn Sie beispielsweise versuchen, auf nicht vertrauliche oder allgemeine Informationen zuzugreifen, kann eine einzige Authentifizierungsebene ausreichend sein. Wenn es jedoch darum geht, sensible Patientendaten zu erhalten, wäre ein strengerer Prozess erforderlich, der eine Multi-Faktor-Authentifizierung beinhaltet.

Neue Sicherheitskontrollen

Die Entwicklung neuer Sicherheitskontrollen und -richtlinien im Gesundheitswesen bei gleichzeitiger Implementierung eines Zero-Trust-Modells kann ein komplexer und herausfordernder Prozess sein. Ein Zero-Trust-Modell erfordert einen anderen Sicherheitsansatz, der Anbieter möglicherweise dazu zwingt, ihre bestehenden Richtlinien und Kontrollen von Grund auf zu überdenken. Darüber hinaus müssen neue Kontrollen und Richtlinien allen geltenden regulatorischen Anforderungen wie HIPAA oder DSGVO entsprechen.

Wie man es überwindet: Es kann entmutigend sein, den gesamten Sicherheitsansatz auf einmal zu überarbeiten. Stattdessen können sich Gesundheitsdienstleister auf einen Schlüsselbereich oder ein Thema wie Netzwerksegmentierung oder Identitätsmanagement konzentrieren und ihre Bemühungen schrittweise ausweiten. Und da Schwierigkeiten oft aus mangelndem Verständnis entstehen, müssen Gesundheitsorganisationen der Aus- und Weiterbildung ihrer Mitarbeiter Priorität einräumen und eine konsistente Kommunikation zwischen allen Beteiligten fördern.

Zero Trust Sicherheitsanbieter

Gesundheitsorganisationen arbeiten häufig mit sensiblen Patientendaten, erfordern komplexe Integrationen zwischen verschiedenen Systemen und haben strenge regulatorische Anforderungen an den Datenschutz. Es kann schwierig sein, einen Anbieter mit einem tiefen Verständnis für diese Probleme, den richtigen technologischen Lösungen und der Fähigkeit zu finden, diese Lösungen effektiv im Gesundheitswesen zu implementieren.

Wie man es überwindet: Um einen Anbieter von Zero-Trust-Sicherheitssoftware auszuwählen, sollten Gesundheitsdienstleister zunächst ihre spezifischen Anforderungen ermitteln und gründliche Marktforschung zu potenziellen Anbietern durchführen. Entscheidende Faktoren sind die Expertise des Anbieters im Gesundheitssektor und seine Erfolgsbilanz. Darüber hinaus ist die Bewertung des Supportniveaus, das der Anbieter während und nach der Implementierung anbietet, von entscheidender Bedeutung.

Zusammenfassend

Im Zeitalter unnachgiebiger Cyberbedrohungen ist die Einführung von Zero Trust kein strategischer, sondern ein zwingender Schritt. Und Organisationen auf der ganzen Welt beginnen, dies zur Kenntnis zu nehmen – ein Beweis dafür ist der erwartete Anstieg des Zero-Trust-Sicherheitsmarktes.

Zero Trust ist keine Lösung, sondern eine Reihe strategischer Richtlinien und Prinzipien. Von robustem Identitätsmanagement und MFA bis hin zu Netzwerksegmentierung und Ende-zu-Ende-Verschlüsselung können diese Prinzipien die Cybersicherheitslage von Gesundheitsdienstleistern verändern und ihnen helfen, die Sicherheit und das Vertrauen der Patienten zu gewährleisten.