In kaum einer anderen Branche gibt es so viele Vorschriften wie im Gesundheitswesen. Das Festlegen von Standards für hochwertige Versorgung, der Schutz sensibler Patientendaten, die Prävention von Betrug und Missbrauch – all dies erfordert eine Reihe von robusten Regeln, Gesetzen und Vorschriften, die für alle Teilnehmer im Gesundheitsbereich verbindlich sind.

Eine solche wichtige Regelung ist das HIPAA-Gesetz oder der Health Insurance Portability and Accountability Act. Entwickelt, um die Privatsphäre und Sicherheit von Gesundheitsdaten zu gewährleisten, gilt HIPAA für alle Softwarelösungen im Gesundheitswesen und Anwendungen, die Patienteninformationen verarbeiten. Die Strafen für die Nichtkonformität mit HIPAA sind erheblich und können bis zu $50.000 pro individuellem Verstoß oder $1,5 Millionen pro Kalenderjahr für HIPAA-Verletzungen betragen.

Die Entwicklung einer HIPAA-konformen Gesundheitslösung ist keine einfache Aufgabe, da viele Aspekte berücksichtigt werden müssen. Bevor wir jedoch zu den wesentlichen Komponenten einer jeden HIPAA-konformen App übergehen, beginnen wir mit den Grundlagen von HIPAA.

Was ist HIPAA?

Im Jahr 1996 verabschiedet, stellt dieses entscheidende Gesetz einen signifikanten Wandel in der Herangehensweise an Gesundheitsdaten dar. HIPAA zielt darauf ab, Patienten eine bessere Kontrolle über ihre medizinischen Informationen zu ermöglichen, die Privatsphäre und Zugänglichkeit von Gesundheitsdaten sicherzustellen und den Schutz von Krankenversicherungsschutz zu gewährleisten. Dafür schreibt HIPAA eine Reihe von Regeln vor:

- Die Privacy Rule (Datenschutz-Regelung) befasst sich mit der Verwendung geschützter Gesundheitsinformationen (PHI) mit dem Ziel, deren Sicherheit und einen freien Fluss zu gewährleisten, der zur Förderung einer qualitativ hochwertigen Pflege erforderlich ist.

- Die Security Rule (Sicherheitsregel) legt technische und nichttechnische Schutzmaßnahmen fest, um den Schutz der in der Privacy Rule definierten PHI zu gewährleisten.

- Die Enforcement Rule (Durchsetzungsregelung) beschreibt die Verfahren zur Durchführung von Untersuchungen und Anhörungen sowie die Strafen bei Verstößen gegen den HIPAA.

- Die Breach Notification Rule (Regel zur Benachrichtigung bei Verletzung) verpflichtet die betroffenen Einrichtungen, die Patienten rechtzeitig zu benachrichtigen, wenn ihre Gesundheitsdaten verletzt wurden.

Ist Ihre Softwarelösung im Gesundheitswesen dem HIPAA-Gesetz unterworfen?

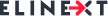

Wie aus den HIPAA-Regeln deutlich hervorgeht, muss jede Gesundheitsanwendung, die persönliche Gesundheitsinformationen (PHI) in elektronischer Form (ePHI) speichert, verarbeitet oder überträgt, den HIPAA-Vorschriften entsprechen. Zu diesen PHI-Daten gehören alle persönlich identifizierbaren Informationen wie Namen, Adressen, Sozialversicherungsnummern, biometrische Identifikatoren, Krankenaktennummern und mehr. Die Anzahl der Schritte oder Herzfrequenzmessungen, die von einem medizinischen Wearable übertragen werden, gelten jedoch nicht als ePHI.

Die nachstehende Grafik zeigt die wichtigsten Arten von PHI- und Nicht-PHI-Daten.

Quelle: Tech Exactly

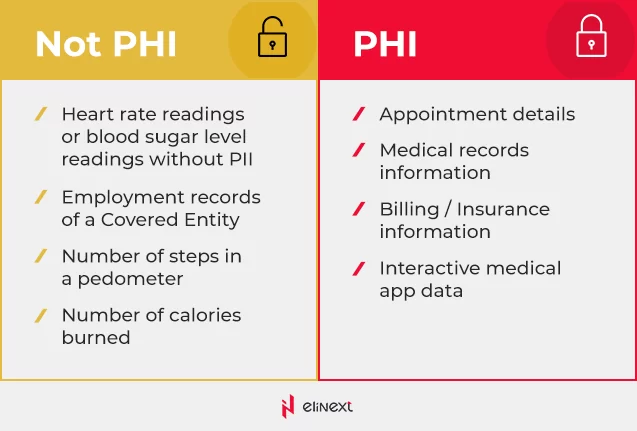

Wenn Sie eine Gesundheitslösung entwerfen, die durch HIPAA reguliert wird, ist es wichtig, die von der HIPAA-Sicherheitsregel vorgeschriebenen wesentlichen technischen Schutzmaßnahmen zu implementieren, um die PHI der Patienten zu schützen und Bedenken hinsichtlich der Datensicherheit auszuräumen.

Von der zugriffsbasierten Zugangskontrolle über die Zwei-Faktor-Authentifizierung bis hin zu HIPAA-konformem Cloud-Speicher – es bedarf vieler Maßnahmen, um einen robusten und zuverlässigen Schutz von Gesundheitsdaten sicherzustellen. Die Grafiken unten zeigen die fünf Hauptstandards, auf denen die HIPAA-Sicherheitsregel basiert.

Quelle: CloudApper

Zugangskontrolle

Während es wie eine offensichtliche Maßnahme erscheint, den Zugriff auf eine Anwendung und die darin enthaltenen Informationen zu kontrollieren, ist die Menge an gestohlenen Daten aufgrund schlechter Zugangskontrolle überwältigend. Der berüchtigte Datenverstoß bei Anthem führte zur Offenlegung von etwa 80 Millionen Krankenakten, und die Behörden sind der Meinung, dass gerade der Mangel an angemessener Zugangskontrolle es Hackern ermöglichte, auf Patientendaten zuzugreifen. Nun muss der US-Krankenversicherer fast 40 Millionen bezahlen – eine teure Lehre für jeden.

Hier sind einige Maßnahmen, die Sie ergreifen können, um sicherzustellen, dass nur autorisierte Personen mit entsprechenden Zugriffsrechten auf ePHI zugreifen können:

- Implementieren Sie eine rollenbasierte Zugangskontrolle (RBAC), um genaue Berechtigungen und Rechte zuzuweisen.

- Verwenden Sie eine eindeutige Benutzerkennung, um die Aktivitäten von Benutzern zu verfolgen, wenn sie im System angemeldet sind.

- Richten Sie eine automatische Abmeldung ein, um unbefugten Zugriff auf sensitive Daten zu verhindern.

Auditkontrollen

Alles, was mit Sicherheit zu tun hat, muss regelmäßig überprüft werden. Eine HIPAA-konforme Gesundheitslösung muss in der Lage sein, detaillierte Prüfprotokolle zu erstellen, um die Sichtbarkeit in ein System zu gewährleisten und einem Gesundheitsdienstleister zu helfen, über verdächtige Aktivitäten informiert zu bleiben.

Im Allgemeinen können Prüfprotokolle folgende Informationen enthalten:

- Geänderte Passwörter

- Erfolgreiche und fehlgeschlagene Anmeldungen

- Neue hinzugefügte Benutzer

- Firewall-Protokolle und mehr

Integrität

Hacking-Vorfälle haben gezeigt, dass die Integrität von Gesundheitsdaten leicht beeinträchtigt werden kann. Darüber hinaus kann die Datenintegrität sogar durch Systemfehler oder Fehler beim Speichern einer Datei von selbst beeinträchtigt werden. Das bedeutet, dass unbeabsichtigte oder versehentliche Änderungen an ePHI nicht nur zu einer schlechten Versorgungsqualität, sondern auch zu Sicherheitsproblemen für Patienten führen können. Daher ist es entscheidend wichtig, ePHI gegen unbefugte Änderungen oder Zerstörung zu schützen.

Funktionen zur Datenbestätigung, die Sie in einer Gesundheitslösung implementieren können, umfassen:

- Prüfziffernüberprüfung (Checksum-Verifikation)

- Digitale Signaturen

- Doppelte Schlüsselung (Double-Keying)

Authentifizierung von Personen oder Einrichtungen

Laut aktuellen Forschungen werden etwa 80% der Datenverstöße durch schwache oder kompromittierte Zugangsdaten verursacht. Eine starke Authentifizierung kann die erste Verteidigungslinie sein, die Ihre Gesundheitslösung vor Hackern schützt und die Sicherheit der Gesundheitsdaten der Endbenutzer gewährleistet.

Grundsätzlich bedeutet Authentifizierung, dass Benutzer diejenigen sind, für die sie sich ausgeben, und es gibt verschiedene Möglichkeiten, die Identität nachzuweisen:

- Etwas, das ein Benutzer weiß, wie ein Passwort oder eine PIN

- Etwas, das ein Benutzer besitzt, wie ein Token oder ein Schlüssel

- Etwas Einzigartiges für einen Benutzer, wie Biometrie (Fingerabdrücke, Iris, Gesichtsstruktur, Stimmuster)

Die bewährten Methoden beinhalten die Verwendung einer Multi-Faktor-Authentifizierung, die zwei oder mehr Formen der Identifikation nutzt, um eine zusätzliche Sicherheitsebene zu schaffen.

Sicherheit der Übermittlung

Wenn Daten zu und von Ihrer Gesundheitsanwendung übertragen werden, wird sie besonders anfällig und vielen Risiken ausgesetzt. Unsichere Netzwerke können es Cyberkriminellen leicht machen, sich einzumischen und Daten zu stehlen, ohne die Lösung selbst hacken zu müssen.

Um sicherzustellen, dass alle Kommunikation über ein Netzwerk sicher ist, können die folgenden Maßnahmen ergriffen werden:

- Ende-zu-Ende-Verschlüsselung (E2EE) von Daten in Bewegung und im Ruhezustand

- Sichere Kommunikationsprotokolle (TLS oder SSL)

- Daten- oder Nachrichtenauthentifizierungscode

Zweifellos sind alle Gesundheitsanwendungen unterschiedlich und erfordern einen einzigartigen Ansatz in Bezug auf die Einhaltung von Vorschriften. Zum Beispiel, wenn Sie eine Cloud-First-Lösung entwickeln, müssen Sie auch auf HIPAA-konformen Cloud-Speicher setzen. In unserer Fallstudie im Gesundheitswesen können Sie mehr über ein Patientenportal lesen, das die AWS-Cloud-Infrastruktur nutzt, um Skalierbarkeit und hohe Verfügbarkeit zu gewährleisten und gleichzeitig die HIPAA-Anforderungen zu erfüllen.

Wichtige Erkenntnisse

Obwohl HIPAA Komplexität zu dem bereits komplizierten rechtlichen Rahmen hinzufügt, ist Nichtkonformität keine Option. HIPAA ist eines der wichtigsten Gesetze im Gesundheitswesen, das darauf abzielt, Patienten vor Diebstahl und Betrug zu schützen, ihnen jedoch gleichzeitig mehr Kontrolle über ihre Gesundheitsdaten zu geben. Zu diesem Zweck schreibt HIPAA technische Sicherheitsvorkehrungen vor, die in allen Gesundheitslösungen, die mit PHI umgehen, implementiert werden müssen.