Im März 2022 stahlen Hacker Daten von 2 Millionen Patienten aus 60 Gesundheitseinrichtungen, um sie auf dem Schwarzmarkt für 10 bis 60 US-Dollar pro Information zu verkaufen. Zum Vergleich: Kreditkarteninformationen kosten etwa 1 US-Dollar pro Stück. Die Suche nach medizinischen Informationen erklärt sich aus der Tatsache, dass sie persönliche Daten, Geburtsdatum, Adresse, Diagnosen, Sozialversicherungsnummern und vieles mehr enthalten. Dann kann es verwendet werden, um betrügerische Rezepte zu erhalten oder eine Versicherungsgesellschaft zu betrügen. Übrigens verlieren US-Verbraucher jedes Jahr 80 Milliarden Dollar durch Versicherungsbetrug.

Um Zugang zum Netzwerk von Gesundheitseinrichtungen zu erhalten, verwenden Cyberkriminelle verschiedene Methoden, wie Phishing oder Ransomware. Beispielsweise erhält ein Mitarbeiter einer Gesundheitsorganisation einen Brief, in dem er aufgefordert wird, einem Link zu folgen und bestimmte Daten einzugeben, die in die Hände von Angreifern gelangen. Per Klick auf den Link installieren Nutzer Malware im System, die elektronische Dokumente verändern oder medizinische Geräte sperren kann. Dann quetschen Hacker Geld, um Daten zu entschlüsseln oder Geräte zu entsperren. Im Jahr 2018 zahlte das Hancock Regional Hospital Eindringlingen 47.000 US-Dollar, um sein Netzwerk zu entsperren.

IBM gab bekannt, dass Datenschutzverletzungen Gesundheitseinrichtungen im Jahr 2019 6,45 Millionen US-Dollar gekostet haben. Kein Wunder, dass medizinische Organisationen nach Möglichkeiten suchen, ihre Datenbanken zu schützen. Zero Trust ist eine der Methoden, die Sicherheit für ihre Systeme und Ressourcen bieten können. Der Ansatz wurde 2010 vom ehemaligen Forrester-Analysten John Kinderwag entwickelt. Werfen wir einen Blick auf dieses Modell und finden Sie heraus, warum Entwickler von Gesundheits-Apps es berücksichtigen sollten.

Was ist Zero Trust und wie funktioniert es?

Zero Trust ist ein Modell, das auf dem Prinzip „Vertraue niemandem, verifiziere immer“ basiert. Es wird davon ausgegangen, dass alle Benutzer oder Geräte, die auf die Ressourcen des Gesundheitsdienstleisters zugreifen, standardmäßig als unsicher gelten und jedes Mal überprüft werden müssen. Alle ihre Handlungen sollten ständig überwacht und überwacht werden. Dies gilt sowohl für interne als auch für externe Benutzer und Geräte. Mit diesem Ansatz können Sie das Risiko von Sicherheitsvorfällen minimieren.

Was schützt Zero Trust?

Daten

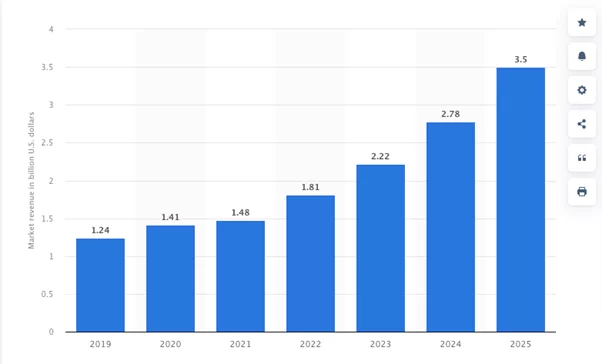

Das Zero-Trust-Modell schützt in erster Linie Daten, die das Hauptziel der meisten Hacker sind. Daher müssen Gesundheitsorganisationen in der Lage sein, ihre vertraulichen Informationen zu klassifizieren, zu analysieren, zu verfolgen und zu schützen. Dazu sollten sie verschiedene Maßnahmen wie Multi-Faktor-Authentifizierung, Datenverschlüsselung und Zugriffskontrolle anwenden. Neben diesen Maßnahmen können auch spezialisierte Lösungen zum Einsatz kommen. Viele verschiedene Tools zum Schutz vertraulicher Informationen sind heute auf dem Markt erhältlich. Beispielsweise gibt es DLP-Software (Data Loss Prevention), die verwendet wird, um versehentliches und absichtliches Datenlecken zu verhindern. Statista zeigt, dass der DLP-Markt wächst und bis Ende 2025 voraussichtlich 3,5 Milliarden US-Dollar erreichen wird.

Unternehmensnetzwerke

Organisationen übertragen ihre Daten in der Regel über Unternehmensnetzwerke. Um vertrauliche Informationen zu stehlen, sollten Cyberkriminelle daher ein Unternehmensnetzwerk infiltrieren, die Daten finden und sie außerhalb des Perimeters bringen. Laut der 2021 Healthcare Cybersecurity Survey gaben 70 % der Befragten an, dass ihre medizinischen Unternehmensnetzwerke in den letzten 12 Monaten schwerwiegende Sicherheitsverletzungen erlebt haben.

Um Angreifer daran zu hindern, die Unternehmensnetzwerke zu floaten, sollte man sie mit speziellen Geräten wie Firewalls, verwalteten Switches, Schwachstellen-Scannern, SIEM (Security Information and Event Management) und anderen segmentieren und isolieren. Bei der Segmentierung werden verschiedene virtuelle Gruppen für verschiedene Elemente erstellt.

Beispielsweise können Zugangssysteme und CCTV-Kameras in eine Gruppe aufgenommen werden, medizinische IoT-Geräte in eine andere, Finanzabteilungen in die dritte und so weiter. Dann erhalten bestimmte Mitarbeiter Zugriffsrechte auf diese Gruppen. Diese Maßnahme gewährleistet einen besseren Datenschutz, da die Zahl der Personen, die mit privaten Informationen arbeiten, begrenzt wird.

Benutzer

Benutzer sind das anfälligste Element der Cybersicherheit. Sie tauschen ständig Daten untereinander aus, darunter verschiedene Analysen, Bilder, Medikamentenbestellungen und vieles mehr. Deshalb ist es wichtig, die Rechte und Privilegien für jede Benutzergruppe zu definieren. Es ist sinnvoll, eine VPN-Verbindung und CASB (Cloud Access Security Broker) anzuwenden, um einen sicheren Zugriff auf die Ressourcen zu gewährleisten. Darüber hinaus gibt es verschiedene Tools zur Verwaltung von Benutzerrechten, wie PAM (Privilege Access Management) und andere. ResearchAndMarkets stellte fest, dass der globale VPN-Markt im Jahr 2022 voraussichtlich 46 Milliarden US-Dollar erreichen wird.

Arbeitslasten

Die Workloads umfassen Backend-Software und alle medizinischen Anwendungen, die von Patienten verwendet werden. Apps müssen ständig aktualisiert und auf Fehler getestet werden. Andernfalls können Hacker leicht in sie eindringen und vertrauliche Informationen stehlen. Daher sollten Gesundheitsdienstleister bewährte Entwickler wählen, die Zero Trust und andere Maßnahmen verwenden, um sichere Lösungen zu entwickeln. Um die App-Sicherheit zu gewährleisten und Schwachstellen in Workloads zu überwachen und zu identifizieren, können auch Patch-Verwaltungssoftware, Anwendungsverwaltungssoftware und andere Tools verwendet werden.

Geräte

Die IT-Infrastruktur jeder modernen Gesundheitseinrichtung umfasst eine große Anzahl von Geräten wie Drucker, Scanner, tragbare medizinische Geräte, IoT-Geräte und so weiter. Darüber hinaus umfassen die Netzwerke der Gesundheitsorganisation neue Arten von Geräten wie Wearables, Gesundheits-Apps, Patientenüberwachungssysteme, intelligente Rollstühle und andere. Sie sollten auch vor Hackerangriffen geschützt werden. Daher sollten medizinische Einrichtungen sichere Lösungen verwenden und verschiedene Tools (z. B. Software zur Verwaltung mobiler Geräte, Verwaltungssoftware zur Gerätesteuerung) einsetzen, um alle mit ihren Netzwerken verbundenen Geräte zu überwachen und zu segmentieren.

Wie implementiert man Zero Trust im Gesundheitswesen?

Laut Okta planen 54 % der Gesundheitseinrichtungen die Implementierung des Zero-Trust-Modells innerhalb der nächsten 12 bis 18 Monate. Wie macht man es effektiv? Dazu sollten sie eine Schutzoberfläche definieren, die die wichtigsten Daten, Anwendungen, Dienste usw. umfasst. Je kleiner die Angriffsfläche, desto schwieriger ist es für Hacker, Zugriff auf die Assets zu erhalten. Dann sollten sie sorgfältig untersuchen, wie Benutzer ihre Systeme verwenden, und Berechtigungen nach Bedarf aktualisieren.

Der nächste Schritt besteht darin, eine klare Richtlinie zu erstellen, die beschreibt, wer auf welche Gruppe Ihrer IT-Systeme zugreifen kann und wie. Mit dieser Richtlinie können Gesundheitseinrichtungen den Zugang kontrollieren sowie Sicherheitsvorfälle verwalten und verhindern. Wenn das Zero-Perimeter-Netzwerk eingerichtet ist, sollten sie es ständig überwachen und aktualisieren, um ihre Ressourcen zu schützen.

Die dritte Option besteht darin, Zero Trust-basierte Gesundheitslösungen zu wählen. Laut ResearchAndMarkets erreichte die Marktgröße von Zero Trust-Sicherheitssoftware im Jahr 2020 18,3 Milliarden US-Dollar und soll bis 2027 auf 64,4 Milliarden US-Dollar wachsen. Da das Interesse von Gesundheitseinrichtungen an Zero Trust wächst, sollten Entwickler von Healthtech-Software dieses Modell bei der Entwicklung ihrer Produkte wie EMR/EHR-Systeme, Telemedizinlösungen, mHealth-Apps usw. berücksichtigen. HIPAA verlangt, dass alle medizinischen Produkte sicher und geschützt sind. Mit Zero Trust können Softwareentwicklungsunternehmen im Gesundheitswesen ein höheres Maß an Schutz für ihre Produkte bieten.

Wie implementiert man Zero Trust in den Softwareentwicklungsprozess?

Zero Trust ist keine Technologie oder Lösung; Es handelt sich um eine Reihe von Ideen und Anforderungen zum Schutz von Unternehmensnetzwerken und -daten. Dazu gehören Multi-Faktor-Authentifizierung, Datenverschlüsselung, Segmentierung, Risikobewertung, Anwendungsklassifizierung und -gruppierung, Benutzerverhaltensanalyse, Geräte- und Systemstatusanalyse, Systemstatusüberwachung, Prozessautomatisierung, kontinuierlicher Schutz von Geräten und Ressourcen vor Bedrohungen und so weiter. Dementsprechend können alle diese Maßnahmen von den Entwicklern von Medizinprodukten umgesetzt werden.

Die Anwendung des Zero-Trust-Ansatzes wird es Entwicklungsunternehmen ermöglichen, die Sicherheit von Anwendungen zu verbessern und sie weniger anfällig für Cyberangriffe zu machen. Dazu sollten Entwickler:

● Ihre Benutzer (Mitarbeiter, Kunden, Tester usw.) identifizieren und ihnen bestimmte Zugriffsrechte geben;

● Identifizieren Sie alle mit den Netzwerken verbundenen Geräte (PCs, Laptops, Drucker, CCTV, Mitarbeitergeräte usw.) und segmentieren Sie sie; und

● Risiken sorgfältig abschätzen (z. B. Nutzung von Clouds, Zusammenarbeit mit Freelancern etc.).

● Erstellen Sie sicherere Apps. Nutzen Sie beispielsweise bewährte Bibliotheken und Tools sowie spezielle Instrumente, um diese zu analysieren.

Zusammenfassend

Der Zero Trust Adoption Report 2021 von Microsoft zeigte, dass Zero Trust immer beliebter wird. 90 % der Befragten kennen diesen Ansatz und 76 % setzen ihn bereits um. Das Schlüsselprinzip von Zero Trust ist, dass alle Informationen kompromittiert werden können. Das bedeutet, dass Sie die Sicherheit von Konten, Endpunkten, Netzwerken und anderen Ressourcen anhand aller verfügbaren Signale und Daten sorgfältig prüfen müssen. Es ist besonders wichtig, Zero Trust im Gesundheitswesen anzuwenden, da medizinische Einrichtungen heute eine große Menge vertraulicher Informationen verarbeiten.

Foprrester Consulting ergab, dass nur 22 % der Entwickler genau verstehen, wie sie die Sicherheitsrichtlinien angemessen einhalten. Wenn Sie oder Ihr Unternehmen Hilfe bei Cybersicherheitsproblemen benötigen, ist das professionelle Team von Elinext bereit, alle Ihre Fragen zu beantworten.