Es scheint, als ob viel über die Bedeutung einer robusten Sicherheit im Gesundheitswesen gesagt wurde. Dennoch machen Sicherheitsverletzungen immer wieder Schlagzeilen, da Gesundheitsdienstleister und Softwareentwickler vermeidbare Sicherheitsfallen erleiden.

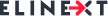

Zwischen 2009 und 2022 wurden laut dem Amt für Bürgerrechte im Gesundheitswesen (HHS Office for Civil Rights) 5.150 Datenverletzungen gemeldet. Als Folge dieser Verletzungen wurden über 382 Millionen Gesundheitsdatensätze offengelegt. Darüber hinaus ist die durchschnittliche Kosten einer Sicherheitsverletzung im Gesundheitswesen um 29,5% gestiegen und beläuft sich auf 9,3 Millionen US-Dollar pro Vorfall.

Quelle: Compliancy-group

In der digitalisierten Welt des Gesundheitswesens ist eine robuste Sicherheit nicht nur eine Anforderung, sondern eine Notwendigkeit. Fehler in der Cybersicherheit können die Fähigkeit einer Gesundheitsorganisation zur Bereitstellung hochwertiger Versorgung behindern und das Vertrauen der Patienten beeinträchtigen. Diese Bedrohungen können aus verschiedenen internen und externen Quellen stammen.

Quelle: Freeagent

In diesem Artikel werden wir das Augenmerk auf die zehn häufigsten Sicherheitsfehler bei der medizinischer Softwareentwicklung lenken, um Anbietern und Softwareingenieuren zu helfen, potenzielle Bedrohungen im Blick zu behalten. Wie man so sagt, bedeutet informiert sein, bewaffnet zu sein.

Fehler #1: Unzureichende Zugangskontrollen

Der Türsteher Ihrer Gesundheitslösung sind die Zugriffskontrollen, die bestimmen, wer die Möglichkeit hat, die Daten im System einzusehen und zu manipulieren. Unzureichende oder schlecht umgesetzte Zugriffskontrollen können dazu führen, dass Benutzern unnötige Privilegien gewährt werden, wodurch sensible Informationen potenziell gestohlen werden könnten.

Um den Zugriff innerhalb einer Gesundheitslösung zu beschränken, wird häufig ein rollenbasiertes Zugriffskontrollmodell verwendet. Diese Methode stellt sicher, dass nur diejenigen mit entsprechender Autorisierung je nach ihrer zugewiesenen Rolle auf die Lösung zugreifen können. Betrachten wir ein Beispiel: Ein Arzt benötigt Zugriff auf die vollständigen medizinischen Aufzeichnungen eines Patienten, während Verwaltungspersonal möglicherweise nur Rechnungs- und Kontaktdaten benötigt.

Für eine strengere Verteidigung wird rollenbasierte Zugriffskontrolle häufig mit MFA, oder Multi-Faktor-Authentifizierung, kombiniert. MFA erfordert, dass Benutzer ihre Identität mithilfe von mindestens zwei Validierungsmethoden bestätigen, bevor sie Zugriff erhalten. Fortschrittliche Gesundheitsdienstleister setzen zunehmend auf eine biometrische Authentifizierung, die charakteristische Merkmale wie Gesichtszüge, Stimme oder Fingerabdrücke für die Benutzeridentifikation verwendet. Diese Art der Authentifizierung erweist sich als besonders effektiv, um verschiedene häufige Angriffe abzuwehren, einschließlich solcher von internen Akteuren und Bedrohungen der Identitätsprivatsphäre.

Fehler #2: Sensible Daten nicht verschlüsseln

Das Fehlen von Datenverschlüsselung ist ein weiterer gefährlicher Fehler, der zu einer unerwarteten Datenverletzung führen kann. Ein markantes Beispiel dafür ereignete sich bereits 2013, als Advocate Health Care einen erheblichen Datenverstoß erlebte. Der Verstoß war nicht das Ergebnis eines ausgeklügelten Cyberangriffs. Es geschah einfach deshalb, weil vier persönliche Computer mit unverschlüsselten medizinischen Informationen gestohlen wurden. Dies führte zur Offenlegung von Daten über 4 Millionen Patienten.

Eine robuste Verschlüsselung sensibler Patientendaten ist unerlässlich, um die Privatsphäre und Vertraulichkeit der Patienten zu schützen. Es gibt zwei wesentliche Bereiche, in denen die Datenverschlüsselung entscheidend ist – in Ruhe und in Bewegung. Daten in Ruhe beziehen sich auf Informationen, die in physischen oder virtuellen Rechenzentren, Datenbanken oder persönlichen Geräten gespeichert sind, während Daten in Bewegung Informationen beschreiben, die durch Netzwerke übertragen werden. Es ist wichtig, Daten mit starken und aktuellen Verschlüsselungsmethoden wie AES, DES, Blowfish, RSA und anderen zu verschlüsseln. Die Verwendung sicherer Kommunikationsprotokolle wie HTTPS und TLS kann dazu beitragen, Daten zu schützen, während sie zwischen Systemen übertragen werden.

Fehler #3. Anfällige APIs

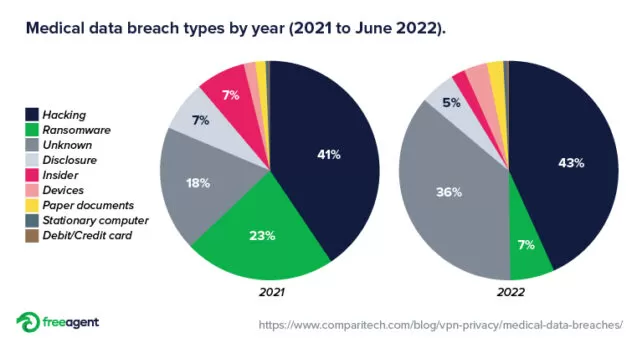

Mit dem Übergang des Gesundheitswesens in die Ära der Interoperabilität und des nahtlosen Austauschs von Gesundheitsdaten nimmt die Adoption von APIs rapide zu – aber auch die Cybersicherheitsrisiken steigen. Wenn APIs nicht ordnungsgemäß abgesichert werden, können sie oft zum schwächsten Glied in der Sicherheitskette werden und Angreifern eine schnelle Route zu Gesundheitsdaten bieten. Bösartige Akteure können gefährdete APIs auf verschiedene Arten nutzen, wie unten dargestellt.

Quelle: TechTarget

Die Absicherung von APIs erfordert einen umfassenden Ansatz. Dies umfasst die Implementierung robuster Authentifizierungs- und Autorisierungsmechanismen wie OAuth 2.0. Darüber hinaus sollten APIs alle Eingabedaten validieren und bereinigen, um Angriffe wie SQL-Injektionen zu verhindern. Die Begrenzung der Rate ist ein weiteres nützliches Werkzeug, da sie beschränkt, wie oft ein Benutzer oder eine IP-Adresse Ihre API innerhalb eines bestimmten Zeitraums aufrufen kann, wodurch das Risiko von DDoS-Angriffen oder Brute-Force-Anmeldeversuchen reduziert wird.

Fehler # 4. Übermäßige Abhängigkeit von Komponenten von Drittanbietern

Von spezifischen Bibliotheken und Frameworks bis hin zu bestehenden Tools und Modulen werden Drittkomponenten oft in Softwarelösungen integriert, um das Entwicklungstempo zu beschleunigen. Aber die Annahme, dass diese Komponenten von Natur aus sicher sind, kann ziemlich gefährlich sein. Obwohl sie zahlreiche Vorteile bieten, können Drittsysteme auch Sicherheitslücken einführen, die oft unbemerkt bleiben, bis sie von einer bösartigen Partei ausgenutzt werden und potenziell irreparablen Schaden verursachen.

Doch wie können Sie vermeiden, in diese Falle zu tappen? Bevor Sie eine neue Komponente integrieren, überprüfen Sie deren Sicherheitsdokumentation und bekannte Sicherheitslücken und analysieren Sie, wie sie mit sensiblen Daten umgeht. Die Verwendung spezialisierter Softwarezusammensetzungsanalyse-Tools kann eine gute Idee sein, da sie automatisch die Drittkomponenten Ihrer Software erkennen und bekannte Sicherheitslücken identifizieren können.

Fehler #5. Fehlkonfigurationen der Sicherheit

Im Jahr 2018 gab das in St. Louis ansässige gemeinnützige Gesundheitskonglomerat BJC Healthcare bekannt, dass eine Datenpanne mehr als 33.000 Patienten betroffen hat. Die Ursache war ein falsch konfigurierter Server, der vertrauliche Informationen mehr als 8 Monate lang einfach zugänglich ließ.

Fehlkonfigurationen können selbst in den stabilsten Lösungen Sicherheitslücken öffnen. Sie können in vielen Bereichen auftreten, wie beispielsweise bei Firewalls, Servereinstellungen, Cloud-Speichereinstellungen, Datenbankzugriffskontrollen, Verschlüsselungseinstellungen und mehr.

Quelle: Brightsec

Um Fehlkonfigurationen zu vermeiden, ist es wichtig, ein klares Verständnis für alle Datenflüsse und Konfigurationseinstellungen in der Lösung zu haben. Die Produktions-, Entwicklungs- und Testumgebungen müssen auf die gleiche Weise konfiguriert sein, jedoch mit unterschiedlichen Passwörtern, um eine sichere Umgebung leicht einzurichten. Regelmäßige Überprüfungen und automatisierte Konfigurationsmanagement-Tools können auch helfen, potenzielle Fehlkonfigurationen zu identifizieren.

Fehler #6: Datensicherungen vernachlässigen

Im Falle eines Cyberangriffs wie Ransomware, bei dem ein Angreifer Daten verschlüsselt und Lösegeld für ihre Freigabe verlangt, kann eine aktuelle Sicherung (Backup) Lebensrettend sein. Sie ermöglicht es Ihnen, das System in seinen Zustand vor dem Angriff wiederherzustellen, ohne den Forderungen der Angreifer nachgeben zu müssen. Aber ohne regelmäßige Datensicherungen könnten Sie sich in einer Situation wiederfinden, in der Sie mit Cyberkriminellen verhandeln müssen oder Ihre Daten komplett verlieren.

Daher ist es entscheidend, einen regelmäßigen Zeitplan für das Backup Ihrer Gesundheitssoftware zu implementieren und aufrechtzuerhalten. Die Regelmäßigkeit dieser Backups kann je nach Häufigkeit der Änderungen Ihrer Daten variieren. In einer Umgebung, in der Datenänderungen häufig vorkommen, können tägliche oder sogar stündliche Backups erforderlich sein. Zusätzlich sollten Sie Ihre Backups regelmäßig testen, um zu bestätigen, dass die Daten bei Bedarf effektiv wiederhergestellt werden können.

Fehler #7: Regelmäßige Updates und Patch-Management ignorieren

Ein weiterer häufiger Fehler bei der Entwicklung von Gesundheitssoftware besteht darin, Sicherheitsupdates und Patches nicht rechtzeitig zu implementieren. Angreifer entwickeln kontinuierlich ihre Taktiken weiter und finden neue Schwachstellen und Lecks in Softwarelösungen, die sie ausnutzen können. Die neueste Umfrage des Ponemon Institute ergab folgendes:

– 60% der Verletzungsereignisse traten aufgrund einer bekannten Schwachstelle auf, die nicht gepatcht wurde, obwohl ein Patch verfügbar ist.

– 62% der Organisationen waren sich nicht bewusst, dass sie vor der Datenverletzung anfällig waren.

– 48% der Unternehmen gaben an, dass sie in den letzten Jahren eine Datenverletzung erlebt haben.

Patches und Updates sind die erste Verteidigungslinie gegen bekannte Schwachstellen. Eine umfassende Strategie zur Aktualisierung und Patch-Verwaltung umfasst das Verfolgen von Patches und Updates für die Komponenten Ihrer Gesundheitslösung und das Priorisieren basierend auf den behobenen Schwachstellen. Die automatisierte Patch-Verwaltung kann dazu beitragen, diesen Prozess zu beschleunigen und reibungsloser zu gestalten.

Fehler #8: Unsicheres Design

Ein weiterer kritischer, aber oft übersehener Aspekt bei der Entwicklung einer sicheren Gesundheitslösung ist das Systemdesign. Um diese Idee zu veranschaulichen, nehmen wir an, ein Benutzer möchte sein Passwort ändern. Wenn das Formular eine GET-Anfrage anstelle einer POST-Anfrage abschickt, werden die Daten des Benutzers, einschließlich des alten und neuen Passworts, in der URL-Leiste angezeigt. In diesem Fall könnte jeder, der denselben Computer verwendet, potenziell diese sensiblen Daten im Browserverlauf sehen.

https://example.com/app/changePassword?oldPassword=hunter2&newPassword=hunter3

Dies ist ein klassisches Beispiel für unsicheres Design, das zeigt, dass sensible Informationen nur über sichere Methoden übertragen werden sollten und niemals im Klartext gespeichert werden dürfen.

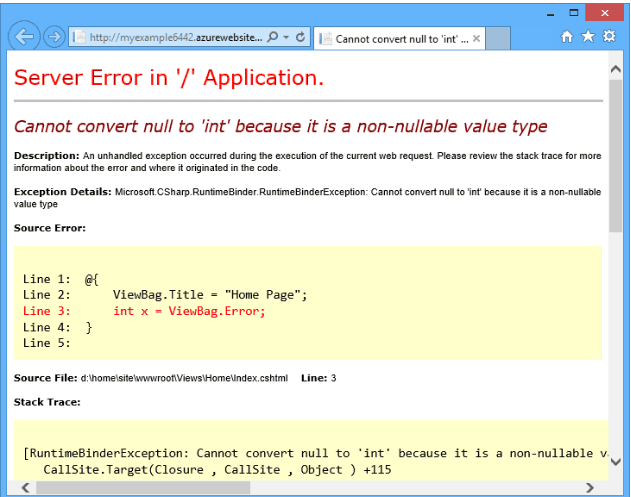

Fehler #9: Schlechte Fehlerbehandlung

Ein Speicherplatzmangel, die Unzugänglichkeit der Datenbank, das Versagen von Systemaufrufen, ein Netzwerktimeout und vieles mehr – hunderte von häufigen Bedingungen können einen Fehler in Ihrer Gesundheitslösung verursachen. Wenn diese Fehler nicht ordnungsgemäß behandelt werden, können sie zu Sicherheitsproblemen führen. Zum Beispiel können detaillierte Fehlermeldungen wie Datenbankdumps und Stapelverfolgungen Angreifern nützliche Informationen über die Systemimplementierung geben, die niemals preisgegeben werden sollten.

Quelle: Astra

Daher ist eine gut durchdachte Strategie für die Fehler- und Ausnahmebehandlung erforderlich, um nützliche Informationen für Benutzer, aussagekräftige Einblicke für IT-Support und keinerlei Informationen für Angreifer bereitzustellen.

Fehler #10: Unzureichende Protokollierung und Überwachung

Das Rückgrat eines proaktiven Sicherheitsansatzes, das Protokollieren und Überwachen, bietet Sichtbarkeit und hilft, Abnormalitäten oder verdächtige Muster zu identifizieren, die auf einen Sicherheitsvorfall hindeuten könnten. Ohne umfassendes Protokollieren könnte es Wochen oder sogar Monate dauern, einen Verstoß zu erkennen, was Angreifern genügend Zeit geben würde, um das System auszunutzen und sensible Daten zu stehlen.

Um diesen Fehler zu vermeiden, stellen Sie sicher, dass Sie Protokolle von allen Komponenten der Lösung sammeln und verwalten, automatisierte Alarme für verdächtige Aktivitäten einrichten und diese Protokolle regelmäßig überprüfen und analysieren, um potenzielle Sicherheitsbedrohungen zu erkennen. Zusätzlich sollten Sie erwägen, fortschrittliche Lösungen wie Security Information and Event Management (SIEM) Tools einzubeziehen oder maschinelle Lernalgorithmen einzusetzen, um Anomalien in Datenmustern zu erkennen. Diese Tools können dazu beitragen, die Protokollanalyse zu optimieren und die Chancen zu erhöhen, einen Sicherheitsvorfall frühzeitig zu erkennen.

Zusammenfassend

Mit zunehmender Abhängigkeit von Technologie im Gesundheitswesen steigt auch die Bedeutung robuster Sicherheitsmaßnahmen. Ob es darum geht, den Zugriff nicht ausreichend zu kontrollieren, die Notwendigkeit regelmäßiger Updates und Patches zu ignorieren, Datenbackups zu vernachlässigen oder die Fehlerbehandlung falsch zu verwalten – jeder Sicherheitsfehler birgt das Potenzial, sensible Patienteninformationen offenzulegen. Und angesichts der enormen Kosten eines durchschnittlichen Sicherheitsverstoßes im Gesundheitswesen ist der Preis für das Übersehen dieser Fallstricke einfach zu hoch, um ihn sich leisten zu können. Wenn Sie die Hilfe von Experten benötigen, um Ihre Gesundheitsdaten zu schützen, kontaktieren Sie uns bitte.